Los infostealers son amenazas que continuamente vemos en los principales titulares acerca de incidentes de seguridad en todo el mundo. Es que este tipo de código malicioso que busca robar información de manera silenciosa se volvió una herramienta altamente utilizada por los ciberatacantes en un mundo digital que le da un alto valor a la información.

Desde el laboratorio de ESET hemos cubierto múltiples campañas que tienen como payload (carga útil) final un infostealer. AsyncRAT es el más frecuente, pero también se utilizan familias como HoudRAT, Agent Tesla, LummaStealer o FormBook. Sin embargo, y según el ESET Threat Report H12025, las detecciones de una familia en particular han venido creciendo durante esta primera mitad de año, destronando a otras: SnakeStealer.

Origenes y evolución

Esta familia, detectada como MSIL/Spy.Agent.AES por los productos de seguridad de ESET, hizo sus primeras apariciones en 2019. En ese entonces, y según una de las primeras investigaciones registradas de la amenaza, sus desarrolladores la promocionaban como 404 Keylogger. Más adelante, adoptaría el nombre de SnakeStealer.

En sus primeras versiones utilizaba la plataforma Discord para alojar el stealer, que se descargaba luego de que la víctima interactuase con un archivo adjunto a un correo de phishing. Si bien el alojar malware en servidores asociados con servicios legítimos es una técnica que ya existía, la popularización de esta plataforma entre los ciberatacantes se daría en los años siguientes.

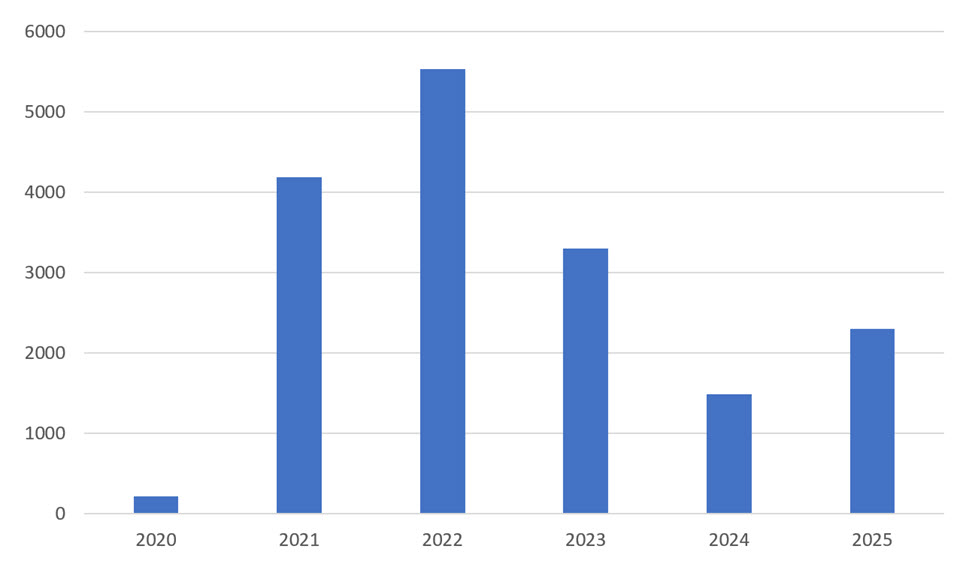

Durante 2020 y 2021 este código malicioso vio su pico en cuanto a campañas desplegadas asociadas a él, pero sin ningún tipo de preferencia aparente con respecto a su geografía: El malware fue descubierto en distintos países del mundo, sin reportes de campañas completas en Latinoamérica.

Con el correr de los años, la forma en la que el payload llegaba a la víctima se fue diversificando, aunque el primer contacto se sigue dando mayormente mediante un adjunto vía phishing: desde el mismo payload comprimido con contraseña, pasando por archivos de tipo menos usuales (como RTF o ISO) como downloaders, o incluso empaquetado con otras amenazas. Existen algunos casos reportados de SnakeStealer camuflado bajo cracks o aplicaciones falsas en la web, aunque parecen ser ocasiones esporádicas.

Malware as a Service como modelo de negocio

Un factor en común en todos los años de vida de SnakeStealer es su modelo de negocio, basado en lo que se conoce como malware-as-a-service (MaaS) en el que los atacantes alquilan o venden el acceso a malware listo para usar, similar a un software comercial, pero en el mercado negro. Esto facilita que incluso personas con pocos conocimientos técnicos puedan lanzar campañas maliciosas aprovechando la infraestructura y soporte de desarrolladores especializados.

SnakeStealer volvió a ganar popularidad en el ambiente cibercriminal, y no por casualidad: tras la caída de Agent Tesla, otro infostealer popular, sus propios operadores recomendaron a SnakeStealer como reemplazo en los canales de Telegram donde lo ofrecían como MaaS. Esa “bendición” parece haber funcionado como un empujón clave, y coincidió con el momento en que Agent Tesla dejó de recibir actualizaciones. Esto podría explicar por qué SnakeStealer pasó tan rápido a ocupar el primer puesto en las detecciones de infostealers, siendo responsable de 1/5 de las mismas a nivel mundial, según la telemetría de ESET.

Características principales

SnakeStealer no es un infostealer que se destaque por sus características únicas o novedosas. Como tantos otros, se trata de un malware modular, en donde sus funcionalidades son activadas o desactivadas al momento de la generación del archivo malicioso por parte del atacante.

Entre las capacidades más utilizadas por SnakeStealer encontramos:

- Funcionalidades evasivas, como matar procesos asociados con herramientas de seguridad, de análisis de malware o debuggers en el equipo víctima, así como verificaciones de hardware para descartar el uso de una máquina virtual.

- Persistencia mediante la modificación de registros de arranque de Windows.

- Robo de credenciales almacenadas en navegadores, bases de datos, clientes de correo o chat (como Discord) y de redes WiFi.

- Captura del portapapeles y keylogging.

- Toma de capturas de pantalla.

En cuanto a los mecanismos de exfiltración, el malware ofrece al atacante una variedad de métodos: La carga a un servidor usando el protocolo FTP, la publicación a un canal de Telegram mediante HTTP, o el envío de la información comprimida en un adjunto mediante correo electrónico.

Cómo protegerse

En un mundo en donde cada dato tiene un valor monetario real, tanto para compañías, usuarios o ciberatacantes, es importante reducir el riesgo de infección a partir de buenas prácticas como:

- Mantener el sistema operativo y las aplicaciones actualizadas.

- Utilizar software de seguridad tanto en computadoras como dispositivos móviles.

- Desconfiar de adjuntos y enlaces en correos o mensajes no solicitados. Si provienen de alguna entidad o marca reconocida, contactarnos mediante algún medio oficial para determinar la veracidad del mensaje.

- Activar la autenticación multifactor (MFA) en servicios y programas que lo permitan, para evitar un acceso indebido en caso de que nuestra contraseña sea robada.

- En caso de sospecha de infección, cambiar todas las contraseñas desde otro dispositivo, revocar sesiones ya abiertas y mantenerse alerta ante movimientos sospechosos en cuentas.

Fuente: https://www.welivesecurity.com/es/malware/snake-stealer-robo-contrasenas-infostealer